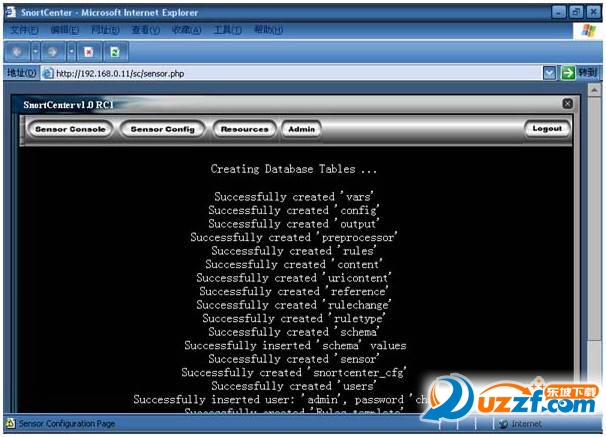

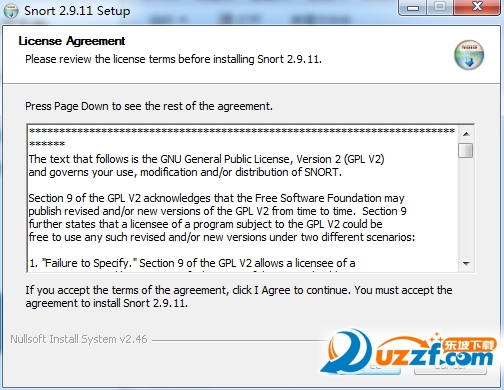

入侵檢測系統Snort是一款非常好用的電腦反入侵的軟件,軟件場景主要適用于監視網絡傳輸量的網絡型入侵檢測系統,就是幫助用戶捕捉從外部網絡上下載到本地的數據包,一旦有危險就會發生信息至管理員處。

軟件介紹

Snort為開放源代碼入侵檢測系統軟件,為用來監視網絡傳輸量的網絡型入侵檢測系統。主要工作是捕捉流經網絡的數據包,一旦發現與非法入侵的組合一致,便向管理員發出警告。

系統模式

探器

所謂的嗅探器模式就是snort從網絡上讀出數據包然后顯示在你的控制臺上。首先,我們從最基本的用法入手。如果你只要把TCP/IP包頭信息打印在屏幕上,只需要輸入下面的命令:

./snort -v

使用這個命令將使snort只輸出IP和TCP/UDP/ICMP的包頭信息。如果你要看到應用層的數據,可以使用:

./snort -vd

這條命令使snort在輸出包頭信息的同時顯示包的數據信息。如果你還要顯示數據鏈路層的信息,就使用下面的命令:

./snort -vde

注意這些選項開關還可以分開寫或者任意結合在一塊。例如:下面的命令就和上面最后的一條命令等價:

./snort -d -v –e

數據包記錄器

如果要把所有的包記錄到硬盤上,你需要指定一個日志目錄,snort就會自動記錄數據包:

./snort -dev -l ./log

當然,./log目錄必須存在,否則snort就會報告錯誤信息并退出。當snort在這種模式下運行,它會記錄所有看到的包將其放到一個目錄中,這個目錄以數據包目的主機的IP地址命名,例如:192.168.10.1

如果你只指定了-l命令開關,而沒有設置目錄名,snort有時會使用遠程主機的IP地址作為目錄,有時會使用本地主機IP地址作為目錄名。為了只對本地網絡進行日志,你需要給出本地網絡:

./snort -dev -l ./log -h 192.168.1.0/24

這個命令告訴snort把進入C類網絡192.168.1的所有包的數據鏈路、TCP/IP以及應用層的數據記錄到目錄./log中。

如果你的網絡速度很快,或者你想使日志更加緊湊以便以后的分析,那么應該使用二進制的日志文件格式。所謂的二進制日志文件格式就是tcpdump程序使用的格式。使用下面的命令可以把所有的包記錄到一個單一的二進制文件中:

./snort -l ./log -b

注意此處的命令行和上面的有很大的不同。我們勿需指定本地網絡,因為所有的東西都被記錄到一個單一的文件。你也不必冗余模式或者使用-d、-e功能選項,因為數據包中的所有內容都會被記錄到日志文件中。

你可以使用任何支持tcpdump二進制格式的嗅探器程序從這個文件中讀出數據包,例如: tcpdump或者Ethereal。使用-r功能開關,也能使snort讀出包的數據。snort在所有運行模式下都能夠處理tcpdump格式的文件。例如:如果你想在嗅探器模式下把一個tcpdump格式的二進制文件中的包打印到屏幕上,可以輸入下面的命令:

./snort -dv -r packet.log

在日志包和入侵檢測模式下,通過BPF(BSD Packet Filter)接口,你可以使用許多方式維護日志文件中的數據。例如,你只想從日志文件中提取ICMP包,只需要輸入下面的命令行:

./snort -dvr packet.log icmp

網絡入侵檢測系統

snort最重要的用途還是作為網絡入侵檢測系統(NIDS),使用下面命令行可以啟動這種模式:

./snort -dev -l ./log -h 192.168.1.0/24 -c snort.conf

snort.conf是規則集文件。snort會對每個包和規則集進行匹配,發現這樣的包就采取相應的行動。如果你不指定輸出目錄,snort就輸出到/var/log/snort目錄。

注意:如果你想長期使用snort作為自己的入侵檢測系統,最好不要使用-v選項。因為使用這個選項,使snort向屏幕上輸出一些信息,會大大降低snort的處理速度,從而在向顯示器輸出的過程中丟棄一些包。

此外,在絕大多數情況下,也沒有必要記錄數據鏈路層的包頭,所以-e選項也可以不用:

./snort -d -h 192.168.1.0/24 -l ./log -c snort.conf

這是使用snort作為網絡入侵檢測系統最基本的形式,日志符合規則的包,以ASCII形式保存在有層次的目錄結構中。

- PC官方版

- 安卓官方手機版

- IOS官方手機版

金山毒霸青春版v15.2023.2.6.060600.1517 官方最新版

金山毒霸青春版v15.2023.2.6.060600.1517 官方最新版

微軟電腦管家2.0 公測版

微軟電腦管家2.0 公測版

聯想電腦管家游戲定制版5.0.60.11162 官方最新版

聯想電腦管家游戲定制版5.0.60.11162 官方最新版

火絨劍macOS獨立版v1.0.0.0

火絨劍macOS獨立版v1.0.0.0

eset防病毒軟件(ESET Endpoint Antivirus)9.1.2051.0 企業版

eset防病毒軟件(ESET Endpoint Antivirus)9.1.2051.0 企業版

Windows 11消費者版(含家庭版/專業版/專業工作站/家庭單語言版)22000.51.210617簡體中文版

Windows 11消費者版(含家庭版/專業版/專業工作站/家庭單語言版)22000.51.210617簡體中文版

CaptfEncoder網絡安全工具套件2.0.1 開源版

CaptfEncoder網絡安全工具套件2.0.1 開源版

win10安全中心關閉軟件(Defender Control)1.9 免費版

win10安全中心關閉軟件(Defender Control)1.9 免費版

電腦文件夾隱藏偽裝精靈1.0 中文免費版

電腦文件夾隱藏偽裝精靈1.0 中文免費版

360系統安全防護軟件1.0.0.1 官方版

360系統安全防護軟件1.0.0.1 官方版

智量終端安全軟件1.29 電腦版

智量終端安全軟件1.29 電腦版

系統維護工具箱(170個系統維護工具)1.3.6.1 最新版

系統維護工具箱(170個系統維護工具)1.3.6.1 最新版

若水垃圾清理神器1.1綠色版

若水垃圾清理神器1.1綠色版

電腦優化清理提速每個死角專業版免費版

電腦優化清理提速每個死角專業版免費版

EEA海事大學正版授權x646.6.2052.2 最新版

EEA海事大學正版授權x646.6.2052.2 最新版

Open Hardware Monitor(顯示硬件使用率和溫度)

Open Hardware Monitor(顯示硬件使用率和溫度)

Avast Cleanup Premium18.1.5172 免費版

Avast Cleanup Premium18.1.5172 免費版

系統修復專家1.02 共享版

系統修復專家1.02 共享版

Windows Update Blocker(系統禁用更新工具)1.1 中文版

Windows Update Blocker(系統禁用更新工具)1.1 中文版

ESET Internet Security網絡安全套裝11.1.54.0 最新版【64位】

ESET Internet Security網絡安全套裝11.1.54.0 最新版【64位】

電腦藍屏助手查詢工具PC版綠色免費版

電腦藍屏助手查詢工具PC版綠色免費版

火絨安全軟件電腦版5.0.73.1 官方版

火絨安全軟件電腦版5.0.73.1 官方版

360安全衛士2023電腦版14.0.1.1001 正式版

360安全衛士2023電腦版14.0.1.1001 正式版

騰訊電腦管家2023(QQ電腦管家)15.4.22893.220 官方正式版

騰訊電腦管家2023(QQ電腦管家)15.4.22893.220 官方正式版

聯想電腦管家5.0.60.11162 最新版

聯想電腦管家5.0.60.11162 最新版

2345安全衛士7.3 官方最新版

2345安全衛士7.3 官方最新版

金山衛士4.7.0.4220 官網最新版

金山衛士4.7.0.4220 官網最新版

江民防火墻15.0 官方版

江民防火墻15.0 官方版

2345安全衛士增強版3.9.0.10353 官方最新版

2345安全衛士增強版3.9.0.10353 官方最新版

盤云系統管家1.0.7 官方最新版

盤云系統管家1.0.7 官方最新版

管家急救盤1.0.1 pe版

管家急救盤1.0.1 pe版

暴風一鍵永久激活windows和office軟件免費版

暴風一鍵永久激活windows和office軟件免費版 電腦鎖機生成器(易語言制作)5.2最新免費版【

電腦鎖機生成器(易語言制作)5.2最新免費版【 硬盤邏輯鎖生成器(密碼鎖定程序)v1.0 穩定

硬盤邏輯鎖生成器(密碼鎖定程序)v1.0 穩定 Windows 7 SP1 專業版/企業版/旗艦版系統純

Windows 7 SP1 專業版/企業版/旗艦版系統純