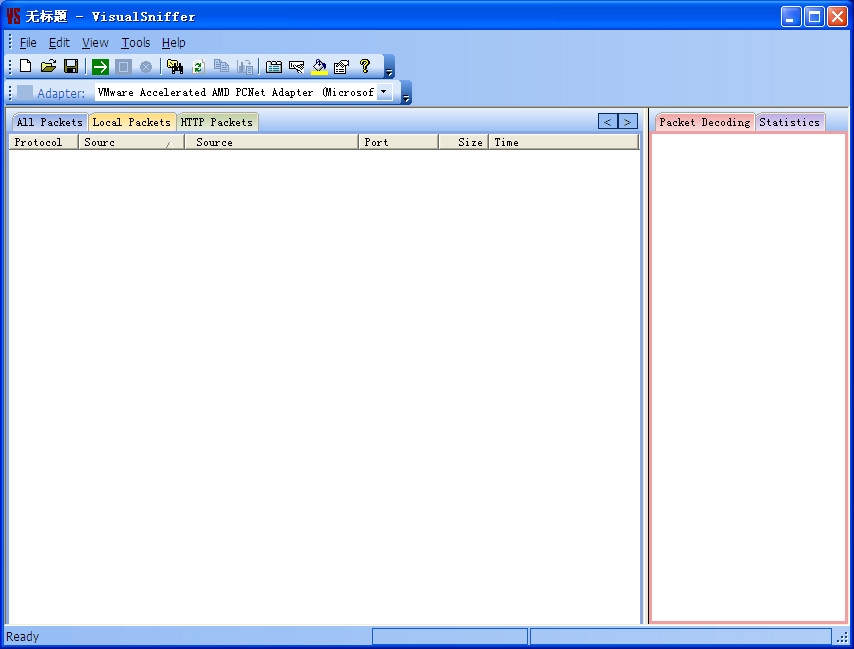

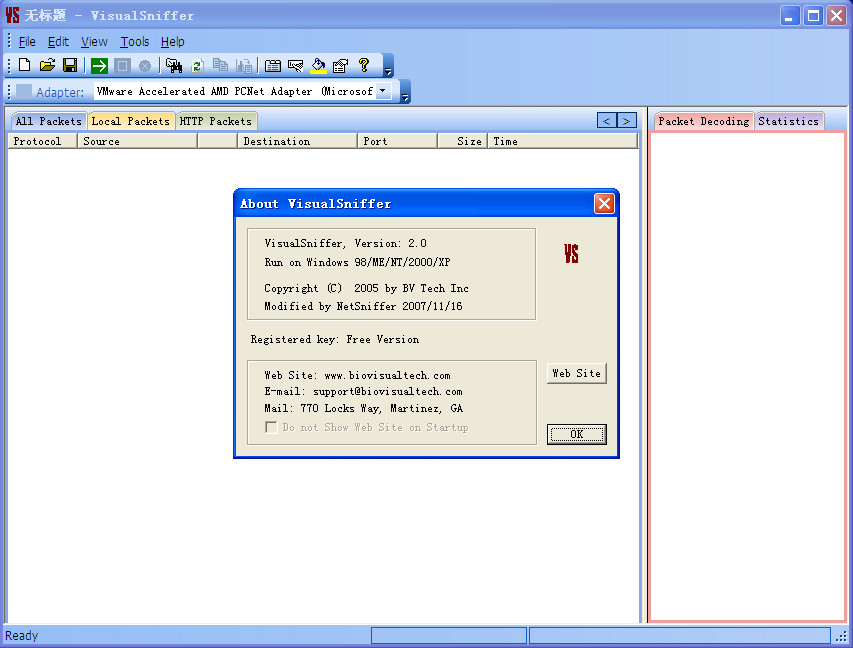

給大家介紹一款網絡數據包攔截分析嗅探器(VisualSniffer),能幫助您方便的查詢網絡傳輸的數據包,界面簡潔,使用方便快捷,是網絡編程不可多得的好幫手,喜歡的話快來下載吧!

軟件說明:

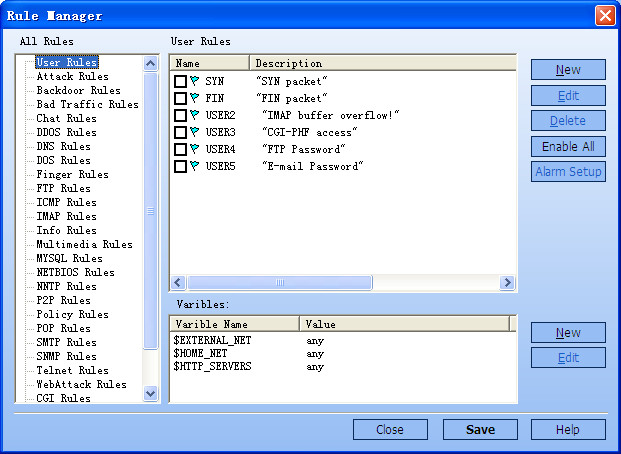

VisualSniffer可用于攔截通過網絡傳輸的TCP/IP/UDP/ICMP等數據包,可用于分析網絡應用協議,用于網絡編程的調試、監控通過網絡傳輸的數據、檢測木馬程序等用途。Visual Sniffer采用樹型結構將數據按照IP地址的流向、端口等進行分類,很方便地查詢到您所要的數據。軟件具有界面簡單、使用方便的特點,是網絡編程者、網管的得力工具。

網絡層面攔截的基本原理

1)網卡層面的截獲(截獲和自己同網段的計算機發送的信息,包括送往自己的數據包)

這個攔截過程得從網絡數據包發送和接受原理說起

一個網絡數據報文的發送過程是這樣的:

a)發送方的應用層將要發送的數據報文,通過Socket調用提交TCP/IP層

b)TCP/IP層經過層層封裝,將這些數據報文封裝成IP數據報文,送往數據鏈路層,一般以太網用的是802.X的楨結構,封裝成數據禎。

c)以太網數據鏈路層是使用一個叫做MAC地址的東西來標識網口的,每一網口的MAC地址都是世界唯一的。

d)數據鏈路層將目的方的MAC地址和自己的MAC地址分別填入目標MAC和源MAC的字段中,發送到物理層(也就是網線上)

網絡數據報文的接受過程是這樣的:

每個網卡在收到物理鏈路上發送來的數據楨之后,都會自動檢測收到的這個MAC地址是否和自己的網卡MAC地址相同,如果相同,則接受,否則就丟棄。

這樣就可以實現對于數據包的過濾過程。

而很多網絡攔截工具,例如Sniffer或者Ethereal,都將網卡的這個功能給打破了。

他們定義了一個網卡所謂的混雜模式,在這里,網卡不管收到的這個數據包是否是給自己的(目的MAC和自己網卡的MAC是否相同),都往上層送,都能對數據流進行分析。

這個是網絡層面攔截的基本原理。

網絡老有異常接收并攔截ARP數據顯示紅色

用arp防火墻并不能有效攔截arp欺詐數據包,在路由器中設置mac與ip綁定。

解決辦法:如果你是2個人使用一個路由器,就告訴另一個人,不要使用限速軟件。如果是多人就下載個彩影arp防火墻,查下誰在使用限速軟件,找出根源,大家都別使用限速軟件,網絡可以好點。另外,喜歡網上看電影的朋友盡量在網絡閑置時下載電影再看,不要在線看。

如果你有權使用路由器,對與繼續使用限速軟件的用戶,直接封掉使用者的mac。

正是因為你被別人限速了,你才接收廣播啊,arp防火墻攔截的廣播是別人發送的arp欺詐包,而非來自網關的數據包。說是攔截了,其實沒有真正意義上攔截,你的網卡響應非網關的數據包,處理真正網關的數據包就少了,網絡就不正常了。

抓取數據包軟件

相信所有網管在公司的網絡服務器 遇到了病毒、木馬、數據包堵塞、收發送包不正常、網絡中斷等等是最頭痛的事情了。但是大家一般都會預先安裝殺毒軟件,包過濾防火墻,配置IP安全策略,還有可能的是購買價值不菲的硬件防火墻。但是在病毒,蠕蟲橫行時代,如果中了未知的病毒呢?怎么辦?好的,我現在就給大家推薦一款小巧的分析網絡數據包的工具,她就是“Visual Sniffer ” 。她的優點就在于可以攔截通過網絡傳輸的TCP/IP/UDP/ICMP等數據包,可用于分析網絡應用協議,用于網絡編程的調試、監控通過網絡傳輸的數據,確是網絡管理人員的神兵利器。

- PC官方版

- 安卓官方手機版

- IOS官方手機版

下載

下載  下載

下載  下載

下載  下載

下載  下載

下載  下載

下載  uAPP Creator(安卓軟件制作工具)1.0.1 官方版

uAPP Creator(安卓軟件制作工具)1.0.1 官方版

Java SE Development Kit 8 (JDK)v8.0.341 官方版

Java SE Development Kit 8 (JDK)v8.0.341 官方版

x64dbg(程序逆向反匯編修改神器)2022.07.27 簡體中文版

x64dbg(程序逆向反匯編修改神器)2022.07.27 簡體中文版

微信開發者工具小游戲版1.05.2204264 官方版

微信開發者工具小游戲版1.05.2204264 官方版

JetBrains DataGrip 2022 中文破解版221.5591.46 免費版

JetBrains DataGrip 2022 中文破解版221.5591.46 免費版

JetBrains CLion 2022 破解版221.5080.224 中文免費版

JetBrains CLion 2022 破解版221.5080.224 中文免費版

IntelliJ IDEA 2022.1 中文免費版221.5080.210 破解版

IntelliJ IDEA 2022.1 中文免費版221.5080.210 破解版

JetBrains PhpStorm 2022.1中文破解版221.5080.224 免費版

JetBrains PhpStorm 2022.1中文破解版221.5080.224 免費版

JetBrains Rider 2022.1.1 破解版221.5591.20 免費版

JetBrains Rider 2022.1.1 破解版221.5591.20 免費版

JetBrains RubyMine 2022.1 破解版221.5080.196 中文免費版

JetBrains RubyMine 2022.1 破解版221.5080.196 中文免費版

WebStorm2022破解版(WebStorm 2022.1)221.5080.193 免費版

WebStorm2022破解版(WebStorm 2022.1)221.5080.193 免費版

goland2022破解版(GoLand 2022.1中文版)221.5080.224 免費版

goland2022破解版(GoLand 2022.1中文版)221.5080.224 免費版

pycharm2022破解版221.5080.212 中文免費版

pycharm2022破解版221.5080.212 中文免費版

python3.10.4官方版最新版

python3.10.4官方版最新版

matlab r2022a中文破解版9.12.0 免費版

matlab r2022a中文破解版9.12.0 免費版

MATLAB R2019b破解版9.7.0.1190202 免費版

MATLAB R2019b破解版9.7.0.1190202 免費版

matlab r2020b 破解版免費版

matlab r2020b 破解版免費版

scala語言開發工具2.13.2 官方版

scala語言開發工具2.13.2 官方版

julia開發環境1.7.0 免費版

julia開發環境1.7.0 免費版

rust開發環境1.56.1 官方版

rust開發環境1.56.1 官方版

aardio桌面軟件開發工具35.7.5 綠色最新版

aardio桌面軟件開發工具35.7.5 綠色最新版

慧編程電腦版5.4.0 最新版

慧編程電腦版5.4.0 最新版

編程貓定制課3.3.0 官方版

編程貓定制課3.3.0 官方版

精易編程助手3.98 綠色免費版

精易編程助手3.98 綠色免費版

python3.8.5穩定版免費下載

python3.8.5穩定版免費下載

ulang(木蘭編程語言)0.2.2官方免費版

ulang(木蘭編程語言)0.2.2官方免費版

小碼精靈編程電腦客戶端1.12.0官方最新版

小碼精靈編程電腦客戶端1.12.0官方最新版

易語言5.9.0 免費版

易語言5.9.0 免費版

KRobot編程工具0.8.5 官方64位版

KRobot編程工具0.8.5 官方64位版

QQ小程序開發工具pc版0.1.28正式版

QQ小程序開發工具pc版0.1.28正式版

Microsoft Visual C++(vc6.0下載)6.0 中文完

Microsoft Visual C++(vc6.0下載)6.0 中文完 dev-c++ 5.11 官方版免費版

dev-c++ 5.11 官方版免費版 vs2010專業版(Visual Studio 2010 Professi

vs2010專業版(Visual Studio 2010 Professi vs2017精簡離線安裝包(visual studio 2017)

vs2017精簡離線安裝包(visual studio 2017) 兒童編程軟件(Scratch)3.9 中文免費版

兒童編程軟件(Scratch)3.9 中文免費版 vs2010旗艦版(Visual Studio 2010 Ultimate

vs2010旗艦版(Visual Studio 2010 Ultimate